「改正地方自治法」成立後、初のガイドライン改定

「地方公共団体における情報セキュリティポリシーに関するガイドライン」

ガイドラインの改定

特定のクラウドサービスを安全に利用

するための方式「α´モデル」が追記!

<α´モデル>

従来推奨されていた β、β´モデルは様々なハードルがあり、導入が進んでいない

しかし、既存のαモデルでは近年成長したクラウド技術や普及したテレワークに対応するには不十分

LGWAN接続系からISMAPに登録されたクラウドサービスであれば接続を認める

「α´モデル」が新たに検討されている

既存のαモデルから構築を大きく変更せずに利便性を上げることが可能に!

【α´モデルイメージ】

<β、β´モデル>

インターネット接続系に業務端末を配置することで、クラウドサービスを利用できるモデル。

βモデルのうち、重要な情報資産をインターネット接続系に配置する場合にはβ´モデルとなる

ネットワークの構築や運用方針の見直し、移行コスト等のハードルがあり、導入が進んでいない

詳しく見る閉じる

セミナー情報&関連動画

デジタルアーツのソリューション

-

- 「α´モデル」導入の課題①

- 「α´モデル」では従来インターネット接続が無いLGWAN接続系から外部に接続させるため、より一層強固なセキュリティ対策が必須に…

-

- 「α´モデル」導入の課題②

- 「α´モデル」ではLGWAN接続系からクラウドサービスを利用することが可能に!

しかし、利用するサービスはISMAP登録が必須…

デジタルアーツは、

ISMAPに対応した法人向けソリューションを幅広く提供!

ソリューション <<

-

Webセキュリティ

安全なWebアクセスを実現 -

メールセキュリティ

誤送信対策を実現 -

ファイル暗号化・遠隔削除

ファイルが作成された瞬間から自動で守り

渡した後でも“あとから消せる” -

データ保護・ファイル転送

安全なファイル転送を実現 -

シングルサインオン・ID管理

クラウドサービスの安全なID管理を実現 -

ネットワークセキュリティ

認証から通信までカバーする

国産セキュリティ基盤

デジタルアーツの

ソリューションなら

改定後のガイドラインに

対応が可能です

デジタルアーツの自治体様向け

情報セキュリティ対策ソリューション

ネットワークセキュリティ

SSEとIDaaSで、

LGWAN接続系・インターネット接続系での業務もセキュアに

「ホワイト運用」による安全なネットワークアクセスと、

快適なクラウドサービス利用を実現

SWGやクラウドファイアウォール、

ZTNAなどの多様なネットワークセキュリティ機能と独自方式を搭載したIDaaSを提供

SWG/

CFW

ネットワークの「ホワイト運用」により、

安全なサイト/ポート/プロトコルのみアクセス

ホワイト運用により、安全と判断されたサイト・許可されたIP/ポート/プロトコルにのみアクセス可能です。SWGとCFWを統合したDBを配信することで、管理者でポート番号を確認⇒許可を手動で行う必要がないため管理負担が軽減できます。

※ブランド名称は「i-FILTER@Cloud」として表示されます。

IPS

外部からの不正アクセス/侵入を

検知・防御

シグネチャーベースでの検知により、ネットワークにおける不正な通信やDoS/DDoS攻撃を検知・防御可能です。

ZTNA

LGWAN接続系からの特定のクラウドサービスへの

アクセスをセキュアかつ快適に

常に全ユーザー全デバイスの認証を実施し、VPN不要でどこからでもクラウドサービスへのセキュアな接続とアクセス制御を実現します。

IDaaS

独自の認証方式を含む多要素認証で

安全なユーザー管理と運用負荷軽減を

標準的な認証に加え、位置情報認証などの独自の認証方式を搭載した「StartIn」によるIDaaS機能を搭載しています。

※ SWG ID、SSEプランを購入いただいた場合に利用可能です。

データ保護・ファイル転送

安全なファイル共有を実現する

ストレージ経由のファイル転送サービス

「ISMAPクラウドサービス」に登録されています。

安全なファイル転送

独自のファイルチェック機能で検査を行い、

適切な受信者のみファイル閲覧可能

ファイル

チェック

「f-FILTER」独自のファイルチェックによる検査

アンチウイルス・ファイル判定・DLPにて、ファイルの重要度を判定します。また、システムだけでは判定が難しい場合であっても、上長承認によって人の目でもチェックすることが可能です。

ファイル

管理

「f-FILTER」で適切な受信者のみファイル閲覧可能

外部に転送されたファイルを閲覧・ダウンロードできるユーザーをメールアドレスで指定し、指定外のユーザーによるファイル閲覧・ダウンロードを防止します。また、受信者のファイル閲覧・ダウンロードの履歴を確認することができ、万が一誤送信があった場合は閲覧権限をはく奪することも可能です。

シングルサインオン・ID管理

安全な「Login」で

業務を快適に「Start」できる世界を実現

「ISMAPクラウドサービス」に登録されています。

「α´モデル」におけるクラウドサービスの

安全な「認証」を実現

豊富な「多要素認証」と柔軟な「シングルサインオン」で、

「α´モデル」におけるセキュリティ強化と利便性向上を実現

多要素

認証

独自の認証も搭載した豊富な

「多要素認証」

ガイドラインに記載の「知識認証」、「所持認証」、「生体認証」に加え、「位置情報認証(GPS)」などの独自かつ多彩な認証で「α´モデル」で求められる強固なアクセス制限や認証を実現します。

シングル

サインオン

利便性向上を実現する

「シングルサインオン」

「α´モデル」にて利用可能なISMAP登録されているクラウドサービスへのシングルサインオンを実現します。さらに、オンプレや社内システムまで統合してシングルサインオンを実現することが可能です。

Webセキュリティ

Webサービス制御で、

インターネット接続系での業務もセキュアに

「ISMAPクラウドサービス」に登録されています。

高度なWebサービス制御

安全なWebサイトのみアクセス可能とする「ホワイト運用」で、

セキュリティの不安のない効率的な公務をサポート

推奨

フィルター

Webの「ホワイト運用」により、

不正なwebサイトへのアクセスを確実にブロック

「i-FILTER」のDBはVer.10より、従来の「ブロック対象となりうるURLをカテゴライズする方式」から、「あらゆるURLをカテゴライズする方式」に変わりました。検索サイトでヒットする国内のWebサイトのURLをコンテンツのURLまで含めてDB登録することにより、安全なWebサイトにのみアクセスさせる世界を実現します。

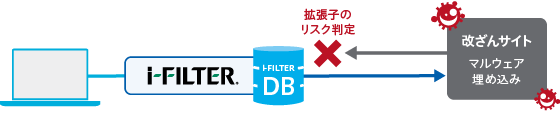

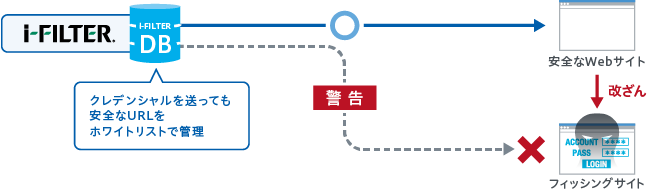

改ざんサイト

対策

高度な改ざんサイトにも対応

強制的に悪性ファイルをダウンロードさせる高度な攻撃やフィッシング攻撃も「i-FILTER」の改ざんサイト対策機能で対応が可能です。

ダウンロードフィルター

改ざんサイトに直接埋め込まれたマルウェア(実行ファイル)のダウンロードをブロックすることで防止します。

クレデンシャルプロテクション

安全性を確認できたURLにのみ、クレデンシャル(認証情報)の送信を許可します。

Anti-Virus

&

Sandbox

「Anti-Virus &Sandbox」で

安全なファイルのダウンロード・アップロードを実現

Webにダウンロード・アップロードしようとするファイルのスキャンを行い、危険と判定されればそのままブロック、安全と判定されればダウンロードを許可など、安全なファイルだけを即時ダウンロード・アップロードできるセキュアなWeb環境を実現します。

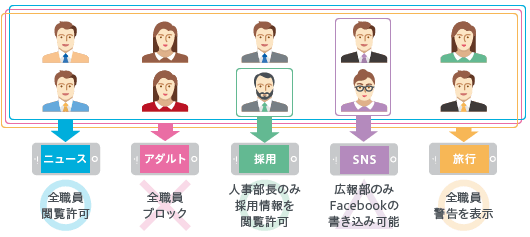

柔軟な

ポリシー設定

組織や役職に応じたユーザー管理や運用ルールの設定

部署や役職ごとに柔軟なポリシーを設定・適用することができ、組織のWebアクセス運用ルールに即したフィルタリングが可能です。

Web

サービス制御

情報漏えいリスクのあるシャドーITを

Webサービスの制御で抑止

国内外の3,000以上のWebサービスを「ログイン、書き込み、アップロード」等の操作毎に制御できます。

設定画面上で簡潔に設定できる国産製品は「i-FILTER」だけ※1です。

- ※1 2023年4月現在

- ※2 「一般的なサービスであるかどうか(Popularity)」などの、リスクと無関係な指標とは性質が異なります

メールセキュリティ

メール無害化で、LGWAN接続系

インターネット接続系での業務もセキュアに

「ISMAPクラウドサービス」に登録されています。

安全が確認されたメールのみを受信

安全なメール受信のみ可能とする「ホワイト運用」で、

セキュリティの不安のない効率的な公務をサポート

「ホワイト運用」

&

偽装判定

「ホワイト運用」と偽装判定により、

安全が確認されたメールのみを受信

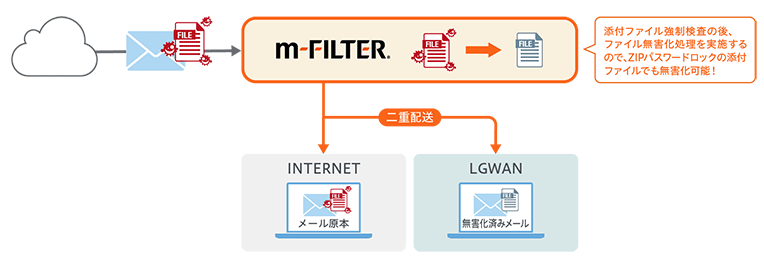

ZIPパスワード

ロックファイル

の判定

特許取得済み

パスワード付きZIPファイルも強制的に検査

パスワード付きZIPファイルを受信者の端末ではなく「m-FILTER」上で解凍して検査することができ、偽装したパスワード付きZIPファイルを使った攻撃メールを対策することが可能です。

- ※特許6882217号

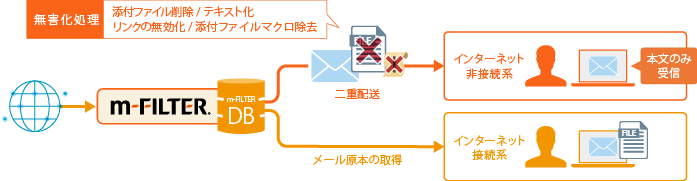

メール無害化

メールの危険因子を全て無害化

添付ファイルマクロ除去、添付ファイル削除、テキスト化、リンク無効化を搭載し、危険拡張子、ファイルタイプ、マクロ含有、その他日本のメール文化を熟知した攻撃者が用いるZIPパスワードロックしたファイル等の危険因子を確実に判定した上で、危険メールを無害化することも可能です。

ファイル無害化

受信メールの添付ファイルを無害化

「m-FILTER」では、添付ファイルの無害化を実施することが可能です。

『ファイル無害化オプション』では、m-FILTER単体で添付ファイルの再帰的な無害化を実施でき、オンプレミス版・クラウド版を問わずご利用いただけます。

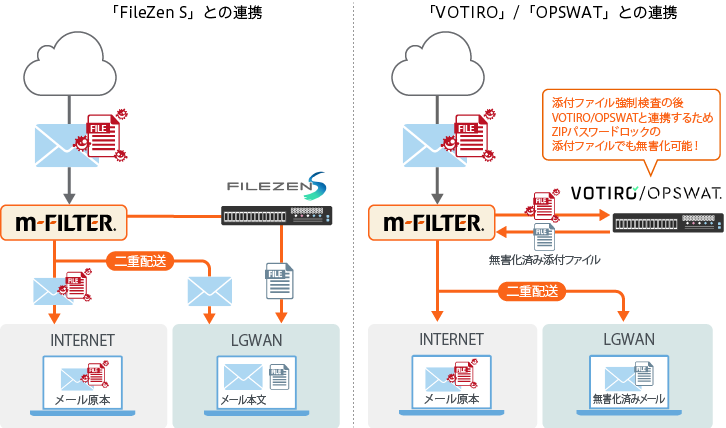

また、「m-FILTER」と「FileZen S」を連携することで、受信メールの添付ファイルを「FileZen S」へ受け渡すことが可能です。さらに、「m-FILTER」と「OPSWAT」を連携することで、受信メールの添付ファイルの無害化を実施できます。※「OPSWAT」との連携はオンプレミス版のみ対応

- ※「VOTIRO Disarmer for m-FILTER」および「m-FILTER VOTIRO連携

Adapter」のサポート期間に関して下記FAQをご参照ください。

https://www.pa-solution.net/daj/bs/faq/Detail.aspx?id=7504

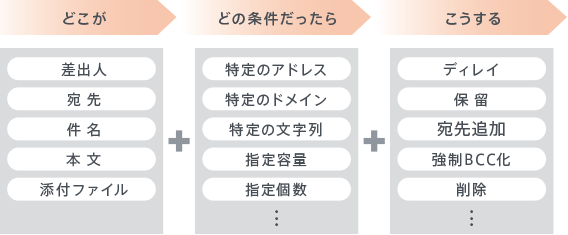

誤送信対策でうっかりミスや内部不正なども防止

「本文」や「添付ファイル」等様々な条件を組み合わせ、

自治体や部署ごとのポリシーに則ったルールを柔軟に設定することができます。

これによりうっかりミスや内部不正を防止します。

柔軟な

ルール設定

誤送信や内部不正を防ぐためのフィルタリングルール作成が可能

「宛先」「差出人」「本文」「添付ファイル」を条件としたフィルタリングルールを作成でき、「添付ファイル自動暗号化」、「送信ディレイ」、「上長承認」、「Bcc強制変換」、「上長アドレス強制追加」など様々なメール送信制御を実施できます。

ファイル暗号化・遠隔削除

ファイル漏えいを徹底的に防止する仕組みで、

インターネット接続系での業務を安全・安心に

「ISMAPクラウドサービス」に登録されています。

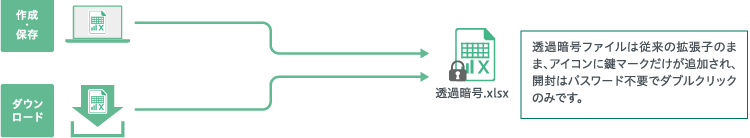

重要ファイルを自動暗号化し、手間や負担なくファイルの取り扱いが可能に

ファイル作成・保存時や、ダウンロード時に自動暗号化されるため、万が一自治体外に流出しても情報は漏えいしません。

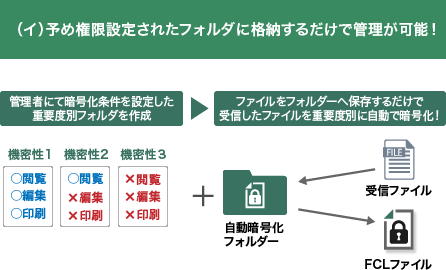

ファイルが暗号化される環境を簡単に実現したい

ファイル作成・保存時や、ダウンロードした瞬間に自動暗号化します。

暗号化されていても、今までと同様の使い勝手のため、オペレーション教育の手間はありません。また暗号化をユーザーに意識させないため、セキュリティリテラシーに関係なくご利用いただけます。

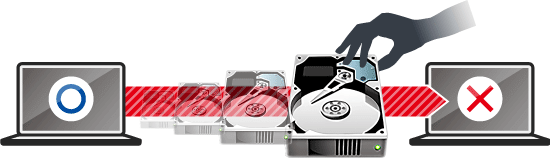

紛失したPC端末からのファイル閲覧を無効化したい

「FinalCode」の主管理者が、紛失したユーザーの端末情報を「FinalCode」の管理画面上から削除すれば、紛失した端末からの暗号化ファイル閲覧を防ぐことができます。

またハードウェア固有情報と関連付けられた認証を行うため※、鍵ファイルのコピー、HDDの抜き取りが行われても、認証エラーとなりファイルは開けません。

※ VDI(仮想デスクトップ環境)でもご利用いただけます。

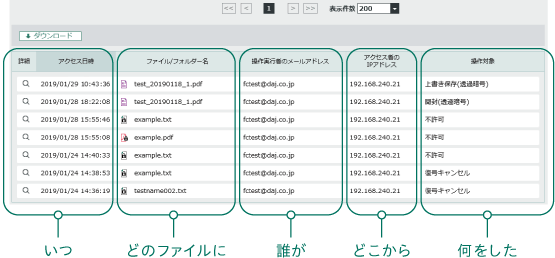

ファイルの閲覧・操作履歴を管理・把握したい

暗号化ファイル作成者のブラウザー上から、ファイルの閲覧・操作履歴を確認できます。また、不正な操作発生時には通知メールで把握できます。

閲覧・操作履歴の確認だけでなく、手元を離れたファイルでも権限変更が可能です。さらに権限変更後のファイルを再送付する必要はありません。

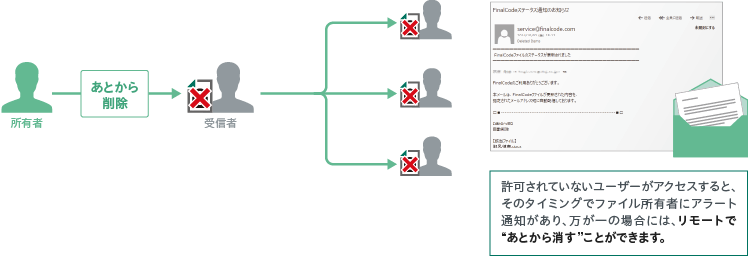

ファイルを廃棄した確証が欲しい

ファイルそのものを渡してもファイルをコントロールし続けるため、いざとなったら手元を離れたファイルでもリモートで“あとから削除”が可能です。

拡散されたファイルも削除し、ログとして残るため、廃棄したエビデンスを取得することもできます。

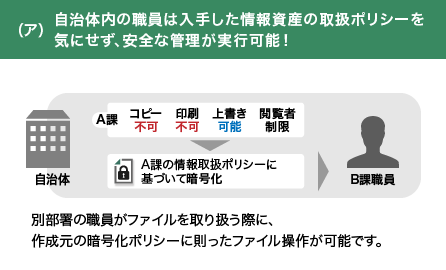

「FinalCode」で情報資産の暗号化を行うことで、

ガイドライン記載の情報管理が実現可能!

総務省「地方公共団体における情報セキュリティポリシーに関するガイドライン」

- (2)「情報資産の管理」- ④

- (ア)庁内の者が作成した情報資産を入手した者は、入手元の情報資産の分類に基づいた取扱いをしなければならない。

- (イ)庁外の者が作成した情報資産を入手した者は、(1)※の分類に基づき、当該情報の分類と取扱制限を定めなければならない。

- ※総務省「地方公共団体における情報セキュリティポリシーに関するガイドライン」https://www.soumu.go.jp/main_content/000970479.pdf ⅲ-27「情報資産の分類」

自治体様の導入事例

多くの自治体様にデジタルアーツのソリューションをご導入いただいております。

- 東京都

町田市役所「i-FILTER」Ver.10のホワイト運用と

きめ細やかなWebフィルタリングで

強固なセキュリティ対策を実現 - 愛知県

小牧市役所ネットワーク完全分離による

市政を運営されており、「i-FILTER」 と

「m-FILTER」 の品質とコスト面をご評価 - 滋賀県

東近江市保存データの暗号化、メール無害化対策、

メール誤送信対策を、

「FinalCode」 と「m-FILTER」 で実現 - 宮崎県庁きめ細やかなWebとメールのセキュリティ

運用を「D-SPA」と「i-FILTER」、

「m-FILTER」で実現 - 和歌山県

紀の川市役所「i-FILTER」と「m-FILTER」の

「ホワイト運用」で

Webもメールも安心

カタログ

カタログ

「m-FILTER」のデータベースは、99.90%※以上の安全な送信元の「IPアドレス」「メールドメイン」を格納しています。

データベースに登録されている安全な送信元からのメールは誤検知が少なく受信でき、 データベースに登録されていない送信元からのメールは不確定要素ではなく「マクロ有無」「拡張子」等で判定するので検知漏れなく判断できます。

また、「i-FILTER連携」をすることで本文・添付ファイル内のURLを「i-FILTER」のホワイト運用と同等のチェックができるため、安全なメールのみを受信できる仕組みを提供します。