ランサムウェアを知る そして、対策する

「ランサムウェア」とは

ランサムウェアは、感染したPCのファイルを暗号化し、復旧のために身代金を要求するマルウェアの一種です。近年はデータの暗号化だけに留まらず、二重脅迫、三重脅迫と脅迫方法も巧妙化しており、企業などでの被害が拡大しています。

ランサムウェアの攻撃傾向

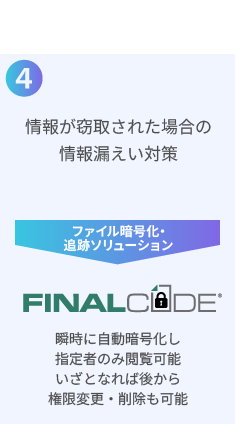

ランサムウェアの被害は、警察庁の調査によると令和5年度の被害件数は197件となっており、

令和4年度と比較すると減少は見られたものの、引き続き高い水準を推移しています。

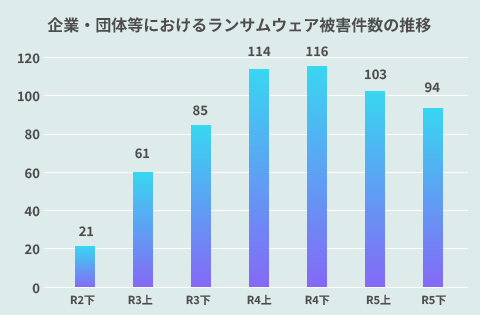

一方、ランサムウェア被害に関連して、要した調査・復旧費用の総額は1,000万円以上の費用を要したものが

全体の46%を占めているということが明らかになりました。

高額な費用が被害を受けた企業・組織にとって重大な財務的負担になっていると大きな問題となっています。

- 「令和5年におけるサイバー空間をめぐる脅威の情勢等について」(警察庁)(https://www.npa.go.jp/publications/statistics/cybersecurity/data/R5/R05_cyber_jousei.pdf)を加工して作成

- 「令和4年におけるサイバー空間をめぐる脅威の情勢等について」(警察庁)(https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf)を加工して作成

現在確認されている感染経路の具体例

| 経路 | 具体例 |

|---|---|

| メール | マルウェアを含んだ添付ファイル付きのメールが送信され、ユーザーが開くとマルウェアが自動的に実行されて展開された |

| メールに記載されたリンクをクリックすると不正なサイトにアクセスしてしまい、自動的にマルウェアがダウンロードされた | |

| Web | 改ざんされたWebサイトにアクセスしたことをきっかけにマルウェアが自動的にダウンロードされた |

| インターネット閲覧中にポップアップが表示され、クリックしてしまうと悪意のあるサイトにアクセスしてしまい、マルウェアが自動的にダウンロードされた | |

| VPN機器の脆弱性 | VPN接続機器の脆弱性が悪用されたことで、VPNに接続したパソコンがマルウェアに感染し、ネットワークを介してマルウェアが社内に広がった |

| リモートデスクトップの脆弱性 | リモートデスクトップの脆弱性が悪用されたことで、IDやパスワードが窃取され、遠隔操作で勝手にマルウェアがダウンロードされた |

| USB / HDD | 自分の端末にマルウェアを含んだUSBを接続したことで、感染が広がった |

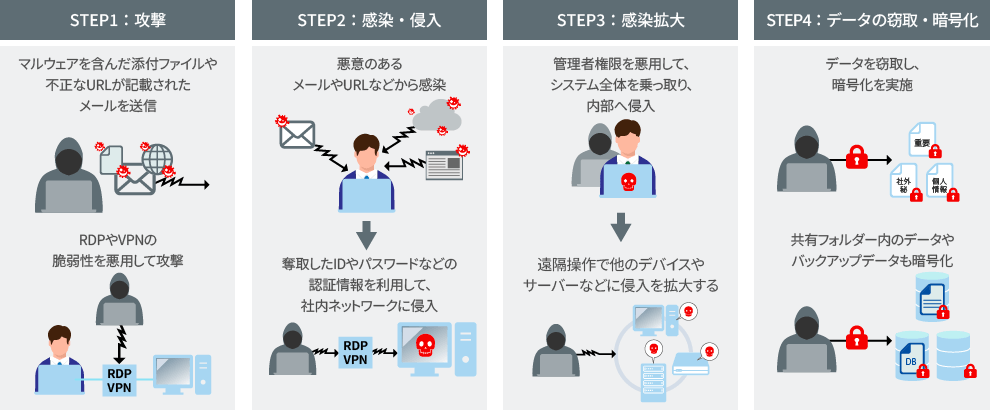

ランサムウェアの攻撃手口

ランサムウェアによる攻撃は、主に「ばらまき型」と呼ばれる不審なメールの開封や

不正なWebサイトをきっかけに感染する手法と、「侵入型」と呼ばれるVPN機器の脆弱性などをきっかけに感染する手法があります。

一度侵入されてしまうと、端末やファイルの暗号化だけでなく、暗号化されたファイルを解読するための鍵を提供することと引き換えに

身代金を要求する二重脅迫や、DDoS攻撃・プリンタ攻撃などの三重脅迫、

さらに他者の機密情報を公開する可能性があることを示唆することで圧力を与えている四重脅迫など、

年々脅迫の手口が多重で巧妙になっています。

一概に「不審なメールの開封」や「不正なWebサイト」だけを取っても、感染させるための攻撃手法は様々であり、

対策が必要とされています。また、一部ではUSBメモリやHDDを悪用したケースも存在しています。

感染しないための未然の対策と、万が一感染した場合を想定したセキュリティ対策を講じておくことも必要です。

デジタルアーツソリューションの特徴

ランサムウェア侵入の要因となるマルウェア感染対策・標的型攻撃対策に加え、

万が一、情報が窃取された場合の情報漏えい対策が可能です。

1ランサムウェア侵入のきっかけとなるWebからのマルウェア感染を対策

マルウェア感染の疑いがある危険なWebサイトへのアクセスをブロック

安全なサイトにのみアクセスする「ホワイト運用」

WebサイトのURLをDB登録、カテゴリ分類することにより、既知の脅威URLだけでなく未知の脅威URLについてもブロックし安全なWebサイトにのみアクセスさせる世界を実現します。正規のWebサイトが改ざんされた場合でも、不正なファイルダウンロードを防ぎ、安全なURLにのみ認証情報の送信を許可する機能により対策可能です。

Webからのダウンロードファイルに潜む危険なマルウェアを検知

「Anti-Virus & Sandbox」機能

オプション

Web上からダウンロード・アップロードしようとするファイルに対して、アンチウイルスでの定義ファイルスキャン、サンドボックスでの振る舞い検知結果をもとに安全性をリアルタイムで判定します。

万が一、マルウェア感染した端末の不審な挙動を検知し、

インターネット隔離。感染端末の早期発見と被害の拡大を防ぐ

端末隔離機能

危険なURLにアクセスしたクライアント端末を「i-FILTER」経由で隔離し、管理者へメール通知します。知らない間に感染していた事態を防ぎ、初動対応を迅速に行うことが可能です。

2攻撃メールや不審なメールからのマルウェア感染を対策

攻撃メールや不審なメールからのマルウェア感染を対策

安全なメールのみを受信する「ホワイト運用」

安全な送信元のデータベースを用いた判定と、本文や添付ファイルなどの多角的な偽装判定の組み合わせである「ホワイト運用」により、マルウェアをダウンロードさせようとする攻撃メールをブロックします。安全なメールのみを確実に受信することができます。

メールの添付ファイルに潜む感染リスクを検知

ZIPパスワードロックファイルの判定

特許取得済み(特許番号6882217号)

メール攻撃に悪用されることが多いZIPパスワードロックファイルを受信者の端末ではなく、「m-FILTER」上で解凍してファイルの検査を行えるため、添付ファイルからのマルウェア感染を防ぐことができます。また 「Anti-Virus & Sandbox」オプションと組み合わせることで、運用負荷の軽減と利便性向上を実現します。

メール本文や添付ファイルからの危険なURLへのアクセスを対策

Webセキュリティ「i-FILTER」連携

オプション

Webセキュリティ「i-FILTER」の持つ安全なWebサイトのデータベースと連携することで、メール本文や添付ファイルに記載されている危険なURLを判定し、メール自体をブロックすることができ、マルウェア感染を防ぐことができます。

3攻撃者による不正アクセスを対策

万が一アカウント情報が盗まれてしまっても、

独自の「多要素認証」によりなりすましによる不正アクセスを対策

位置情報認証

位置情報を登録し、許可されたエリア内のみ認証を許可することで海外からのログインや勤務地・居住地以外からのログインを防ぎます。都道府県やエリア、自宅や会社など建物単位で設定可能です。

上長承認

上長などの「第三者」が承認することで認証を許可することが可能です。機密情報を取り扱うサービスへアクセスする際、最終確認を人が実施することで、不正ログインを防ぎます。

証明書発行機能

証明書を保持する端末にのみアクセスを許可し、保持しない端末からのアクセスを防止することが可能です。認められた端末かどうかを確認できる「端末の正当性」を証明するため、「StartIn」から証明書を発行・失効することができます。

4情報が窃取された場合の情報漏えい対策

閲覧者を指定することで、ランサムウェア攻撃を受けた場合でも第三者に閲覧させない

閲覧者指定

あらかじめ閲覧者として指定したユーザー以外はファイルを開封および閲覧することができないため、万が一ランサムウェアに感染した場合でも第三者による閲覧・二重脅迫を防ぎます。特定のユーザーのみならず、ドメイン単位で閲覧者を指定することも可能なため、利便性を損なうことなく情報漏えいを防ぐことが可能です。

ファイルを窃取された場合でもログで追跡し、

あとからファイルの削除が可能なため攻撃者の端末に機密情報を残さない

アクセスログ・あとから削除

暗号化ファイルの作成者は、ブラウザー上からファイルの閲覧・操作履歴を確認できるため、ファイルが窃取された場合でも追跡が可能です。また、手元を離れたファイルでも権限変更や送付後のファイルの「あとから削除」が可能です。相手の端末にデータを残しません。

ファイルサーバー内のファイルを守り、重要情報を攻撃から保護

共有フォルダー自動暗号化機能

共有フォルダーにファイルが格納された時点で、あらかじめ設定されていたテンプレートに基づき、自動でファイルを暗号化します。社内ファイルサーバーに設置することで、利便性と安全性を両立可能です。