自工会/部工会・サイバーセキュリティ

ガイドラインへ対応するセキュリティソリューション

自動車業界のセキュリティリスク

ランサムウェアや標的型攻撃、不正アクセスなど、自動車業界を狙ったサイバー攻撃が深刻化しており、サプライチェーンを狙った攻撃も懸念されることから自動車業界全体のセキュリティレベル向上が必要不可欠となっています。

このような背景から、自動車産業全体のサイバーセキュリティ対策のレベルアップや対策の効率的な推進を目的としたガイドラインが発表され、対応状況のチェックシートの提出とガイドラインに対応したセキュリティ対策を実施していく必要があります。

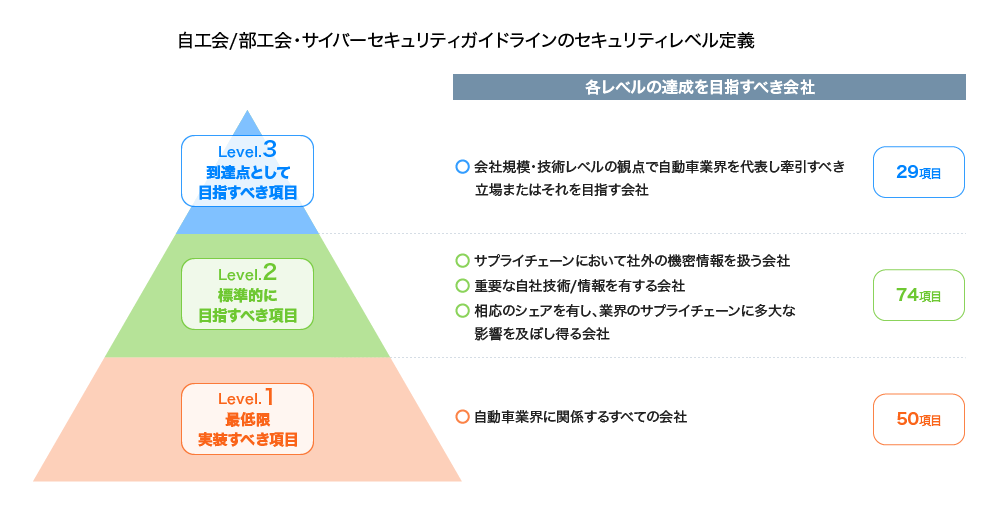

自工会/部工会・サイバーセキュリティガイドラインとは

委託元や委託先、子会社やサービス事業者など、多くの企業がかかわる自動車産業において、サプライチェーンを構成するサプライヤー企業を含めた自動車産業全体のサイバーセキュリティレベル向上のため、日本自動車工業会(JAMA)と日本自動車部品工業会(JAPIA)が2020年3月に公開したガイドラインです。ガイドラインでは、業界内での役割・立場や企業規模などに応じて、3つのセキュリティレベルと153のチェック項目について項目ごとにレベル(各項目でレベル1~3)が設定されています。

出典:「自工会/部工会・サイバーセキュリティガイドライン2.2版」(2024年8月28日)

https://www.jama.or.jp/operation/it/cyb_sec/docs/cyb_sec_guideline_V02_02.pdf

ガイドラインでは自動車産業に関わる全ての会社において、

2024年末を目途にレベル2への対応が必要とされており、

完成車メーカー、大規模Tier1会社においてはレベル3への対応も必要です。

153項目のチェックシートを作成し毎年自工会への提出が必要

サイバーセキュリティガイドラインは、ガイドライン本体とチェックシートにより構成されています。

チェックシートは153のチェック項目のセキュリティ対策の取り組み状況をセルフ評価し、毎年自工会に提出する必要があります。業界全体の対策レベルの効率的な点検を行うために必要なものとなっています。

出典:「自工会/部工会・サイバーセキュリティガイドライン2.2版」(2024年8月28日) https://www.jama.or.jp/operation/it/cyb_sec/docs/cyb_sec_guideline_V02_02.pdf ![[サンプル画面]サイバーセキュリティガイドライン チェックシート](/bs/lp/security-in-automobile-industry/common/images/security_checklist.png)

自工会/部工会・サイバーセキュリティガイドラインへ対応する

デジタルアーツソリューション

デジタルアーツはメール・ファイル送受信・認証セキュリティにより

ガイドラインに対応した安全なビジネス環境を実現します

メールセキュリティ対策

Guideline 攻撃を防ぐ対策実施(防御)・攻撃されたことを迅速に知るために(検知)

| 分類 | ラベル | 目的 | 要求事項 | No. | レベル | 達成条件 |

|---|---|---|---|---|---|---|

| 攻撃を防ぐ対策 実施(防御) |

20データ保護 | 不正アクセスやマルウェア感染のリスクを低減する | 情報システム・情報機器のデータ保護を行っていること | 130 | Lv2 | 外部から受け取ったデータが安全であることを確認している |

| 21オフィスツール関連 | 131 | Lv2 | メール送信による情報漏えいを防止するための対策を実施している | |||

| 21オフィスツール関連 | 132 | Lv2 | メールの誤送信を防止する対策を実施している | |||

| 21オフィスツール関連 | 133 | Lv2 | 内部不正対策として社外送付メールの監査を実施し、監査している事をメール利用者に周知している | |||

| 攻撃されたことを 迅速に知るために (検知) |

22マルウェア対策 |

マルウェア感染による情報漏洩、改ざん、システム停止を防ぐ | セキュリティ上の異常を素早く検知するマルウェア対策を行っていること | 139 | Lv2 | メールによるマルウェア感染を防止するため、メールゲートウェイでのマルウェアチェックを実施している |

| 22マルウェア対策 |

140 | Lv2 | メールの添付ファイルによるマルウェア侵入を防止するため、システムで拡張子制限を実施している |

危険なメールはブロック!安全なメールのみを受信

安全なメールのみ受信させる「ホワイト運用」と「偽装判定」により、危険なメールはブロック・隔離することが可能

外部から受け取った添付ファイルのマルウェアチェックの実施

パスワード付きZIPファイルを悪用した攻撃メールも特許技術により検知・ブロック可能!マルウェア感染を対策

添付ファイルの特定の拡張子を制限可能

禁止拡張子のリストを作成し、制限することが可能。また、添付ファイルにマクロを含む場合にブロックするなど柔軟な設定が可能

メール送信時の誤送信・情報漏えい対策の実現

メールの送信を一定時間保留にすることで、誤送信に気づきを与える機能や強制Bcc変換機能などにより情報漏えいを対策

ファイル送受信

Guideline 攻撃を防ぐ対策実施(防御)・攻撃されたことを迅速に知るために(検知)

| 分類 | ラベル | 目的 | 要求事項 | No. | レベル | 達成条件 |

|---|---|---|---|---|---|---|

| 攻撃されたことを 迅速に知るために (検知) |

13取引内容・手段 の把握 |

どの取引先とどのような情報資産をどのような手段でやり取りするかを明確にし、取引を通じた情報漏えい等を防止する | 取引先毎に、取引で取り交わされる情報資産と、取引に利用している手段を把握していること | 70 | Lv1 | 会社毎に取り交わす情報・手段(受発注の手段等、情報のやり取り)を一覧化している |

| 攻撃を防ぐ対策 実施(防御) |

20データ保護 | 不正アクセスやマルウェア感染のリスクを低減する | 情報システム・情報機器のデータ保護を行っていること | 130 | Lv2 | 外部から受け取ったデータが安全であることを確認する |

| 21オフィスツール関連 | 131 | Lv2 | メール送信による情報漏えいを防止するための対策を実施している | |||

| 135 | Lv2 | 社外と情報を共有する際のルールを作成し、遵守させる |

送受信ファイル内に重要情報が含まれているか自動で判定

海外製の製品だと判定が難しい日本国内特有のデータや日本語の判定精度が高い独自の定義による重要情報の判定が可能

ワークフローで上長承認を行い、人の目でもチェック

DLP機能やファイル判定機能は、データベース登録情報に基づく判定となるため、最終的な確認において「人の目」を介在させることでデータベース未登録の重要情報も漏えいしません。外部とファイル授受を行う際に上長承認を求めるワークフローにも対応が可能

ファイルを閲覧・ダウンロードできるユーザーを指定

外部に転送されたファイルを閲覧・ダウンロードできるユーザーをメールアドレスで指定し、指定外のユーザーによるファイル閲覧・ダウンロードを防止します。また、受信者のファイル閲覧・ダウンロードの履歴を確認することもでき、万が一誤送信があった場合は閲覧権限をはく奪することも可能

メールにファイルを添付して送信するだけで

自動的に「f-FILTER」へアップロード

「m-FILTER」との連携で、メールに添付したファイルを「m-FILTER」が自動的に「f-FILTER」へアップロードし、マルウェアチェックを実施。問題ないと判定された場合、URLをメール送信します。

社外ユーザーから送信されたファイルも安全に受け取り

社外ユーザーを「ゲストユーザー」として登録いただくことで、社外から受け取るファイルについても「f-FILTER」で安全に受信することが可能

認証(IDaaS)

Guideline 攻撃を防ぐ対策実施(防御)

| 分類 | ラベル | 目的 | 要求事項 | No. | レベル | 達成条件 |

|---|---|---|---|---|---|---|

| 共通 | 2機密情報を扱うルール | 機密情報を扱うルールを定め、社内へ周知することにより、機密漏えいを防止する | 機密情報のセキュリティに関する社内ルールを規定していること | 7 | Lv2 | 退職や期間満了時には必要な機密情報、情報機器などを回収している |

| 攻撃を防ぐ対策 実施(防御) |

18認証・認可 | 情報システムの不正利用や、情報システムの不正操作・変更を防ぐことで、情報漏洩、改ざんを防ぐとともに、情報システムを安定稼働させる。 さらに、情報漏えい、改ざんや情報システム停止の際の原因調査を可能にする |

情報システム・情報機器への認証・認可の対策を行っていること | 120 | Lv3 | インターネットから利用できるシステムには多要素認証を実装している |

| 121 | Lv2 | 重要システムではセッションタイムアウトを実装している | ||||

| 122 | Lv3 | 認証ログのモニタリングを実施している |

インターネットから利用できるシステムに対して多要素認証を実施

プッシュ認証やOTP等の一般的な認証方法に加え、「位置情報認証」や「第三者認証」等、独自の認証で多要素認証を実施

重要システムにはセッションタイムアウトを実装

システムごとにセッションタイムアウトを柔軟に設定可能。さらに、「定期認証」により利用者の運用負荷のなく継続利用を実現

認証ログのモニタリングの実施

認証ログの取得や永年保存が可能。さらに、認証結果をレポート表示することで視覚的に確認することが可能

退職者のアクセス権(ID)の運用・管理

ユーザーごとにアクセス権(ID)の有効期限設定が可能。退職が決まった社員のID管理などがしやすく、退職者による不正アクセスを防止